Introduction

Nous allons mettre en place un Serveur de flotte pour la pile Elasticsearch v8.x.

Il s'agit d'une continuation de la Tutoriel sur l'agent élastique autonome et Intégration Windows d'Elastic Agent.

Exigences

Une instance d'Elasticsearch et de Kibana en cours d'exécution. Instructions disponibles ici :Installer Elasticsearch et Kibana

Un serveur Ubuntu à utiliser comme serveur de flotte.

Un serveur Ubuntu à utiliser pour le serveur Web Nginx.

Mesures

Étape 1 – Configurer les paramètres de sortie du serveur de flotte [02:00]

Avant de pouvoir installer le serveur de flotte, nous devons indiquer à Elasticsearch et Kibana les paramètres que le serveur de flotte utilisera.

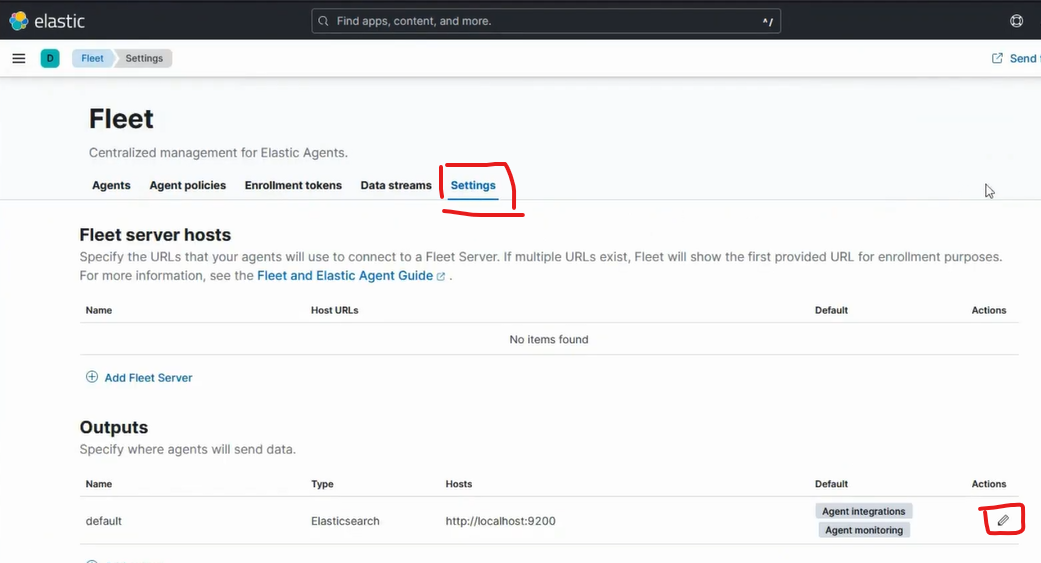

Allez à Kibana.

Aller à Menu.

Aller à Flotte.

Aller à Paramètres.

Aller à Sorties.

Appuyez sur Icône de crayon dans le Actes colonne.

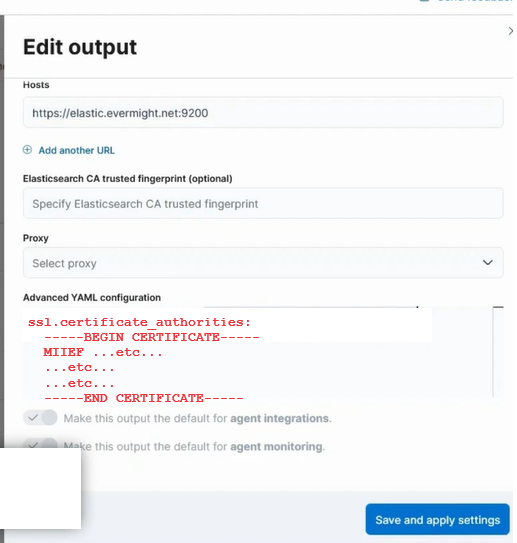

Choisir Elasticsearch pour Taper.

Remplissez le Hôtes avec votre URL Elasticsearch réelle, dans notre cas c'était https://elastic.evermight.net:9200.

Si vous utilisez des certificats signés publiquement, vous n’avez pas besoin de référencer le Autorité de certification. Si vous utilisez des certificats auto-signés, collez-les dans votre Autorité de certification dans le Configuration YAML avancée champ comme celui-ci :

ssl.certificate_authorities:

-----BEGIN CERTIFICATE-----

MIEIfM.....

...etc...

...etc...

...etc...

-----END CERTIFICATE-----

Note- Dans notre vidéo a été collé ssl.certificate_authorities: ["/etc/certs/elastic.evermight.net/ca.crt"]. Cela a entraîné des problèmes sur les machines Windows équipées d'agents élastiques qui envoient des données au serveur de flotte, car les machines Windows n'utilisent pas les chemins Linux. En collant les données réelles de l'autorité de certification dans le Advance YAML configuration Tous les agents Elastic y auront accès dès leur connexion au serveur de flotte. Nous avons expliqué cette correction dans une vidéo intitulée Réparer l'autorité de certification. Assurez-vous que les détails du certificat sont correctement indenté pour la syntaxe yaml.

Presse Enregistrer et appliquer les paramètres.

Étape 2 - Configurer l'hôte du serveur de flotte [04:36]

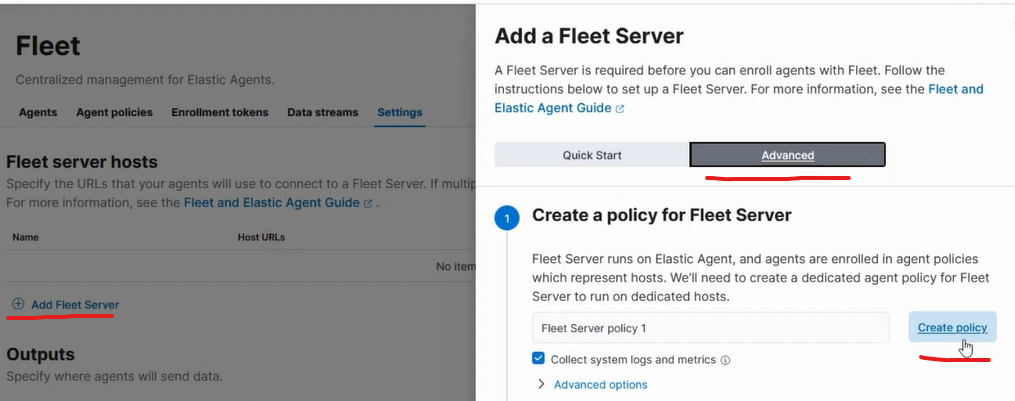

Presse Ajouter un serveur de flotte.

Presse Avancé.

Presse Create policy.

Aller à Choisissez un mode de déploiement pour la sécurité.

Choisir Production.

Aller à Ajoutez votre hôte Fleet Server.

Entrer fleet(ou toute autre étiquette) pour Nom et https://fleet.evermight.net:8220 pour URL.

Presse Add Host.

Presse Générer un jeton de service.

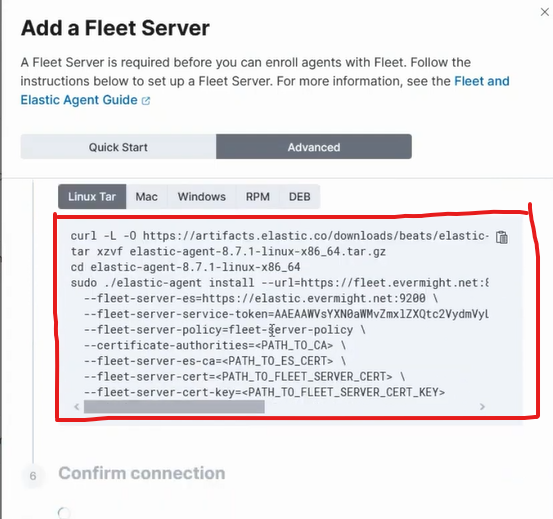

Copiez le code pour installer le serveur de flotte :

Vous devrez modifier la commande d'installation, collez-la donc dans un fichier et appelez le fichier quelque chose comme install.sh.

Étape 3 – Certificats SSL pour fleet.evermight.net [06:42]

Si vous utilisez des certificats signés publiquement, copiez vos certificats pour fleet.evermight.net vers un emplacement sur votre serveur de flotte.

Si vous devez générer vos propres certificats auto-signés, copiez l'autorité de certification sur votre serveur de flotte. Accédez ensuite à elasticsearch.evermight.net et exécutez cette commande :

/usr/share/elasticsearch/bin/elasticsearch-certutil cert \

--out /root/fleet.zip \

--name fleet \

--ca-cert <path to your ca cert> \

--ca-key <path to your ca key> \

--dns fleet.evermight.net

--pem

Copiez le /root/fleet.zip fichier sur votre serveur de flotte et décompressez-le.

Étape 4 - Installer Fleet Server [10:54]

Retournez à votre install.sh fichier de l'étape 2. Remplissez les chemins pour --fleet-server-cert, --fleet-server-cert-key. Et si vous utilisez des certificats signés publiquement, vous pouvez supprimer les indicateurs --fleet-server-es-ca et --certificate-authorities. Si vous utilisez des certificats auto-signés, vous devrez conserver ces deux indicateurs.

Installez l'agent élastique pour le serveur de flotte avec ./install.sh et réponds Oui lorsque vous êtes invité à procéder à l'installation.

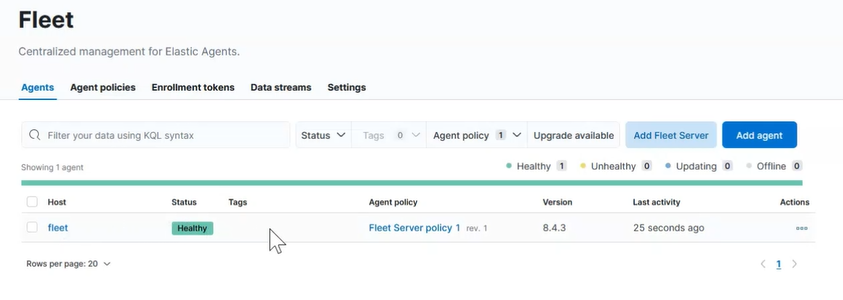

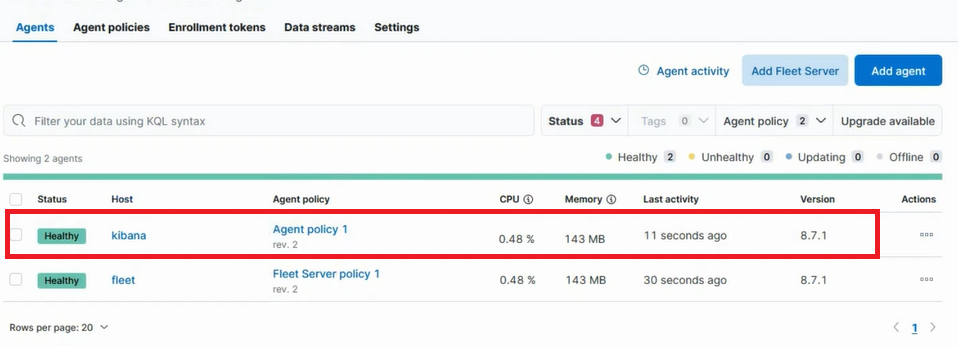

Retournez à Kibana et allez à Flotte > Agents.

Confirmez que vous voyez un serveur de flotte sain.

Étape 5 - Installer Nginx et Elastic Agent [12:40]

Installer Nginx

Accédez au serveur Ubuntu sur lequel vous souhaitez installer Nginx. Exécutez ensuite la commande suivante :

apt-get install -y nginx

Visit https://<ip or domain> pour confirmer que Nginx est opérationnel.

Installer Elastic Agent

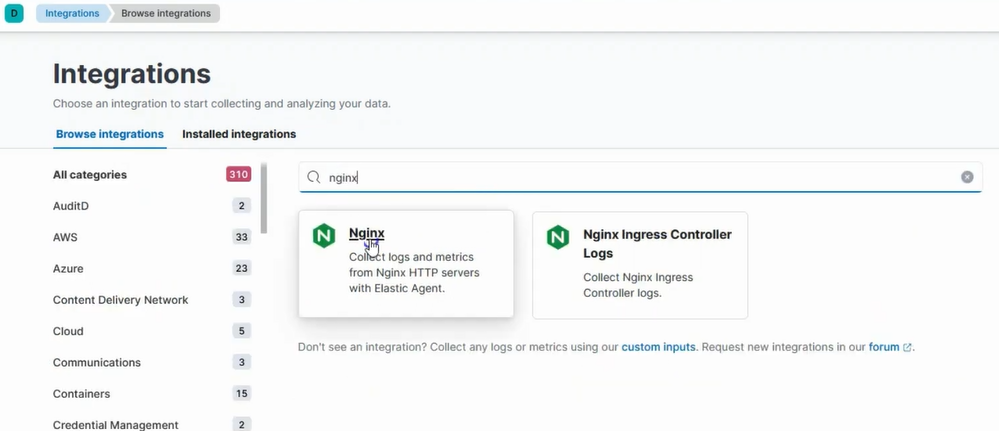

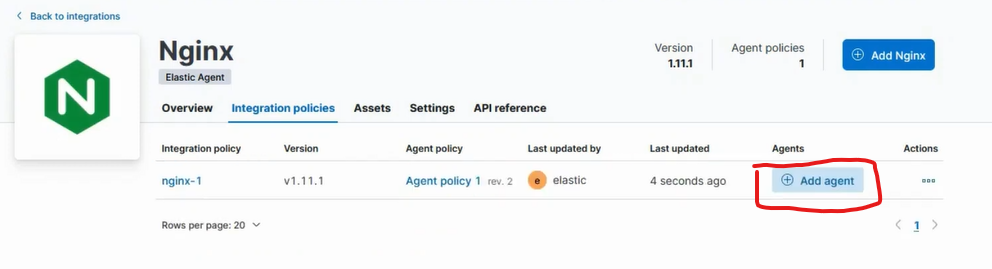

Allez à Kibana, puis allez à Menu > Intégrations et rechercher Nginx.

Presse Nginx.

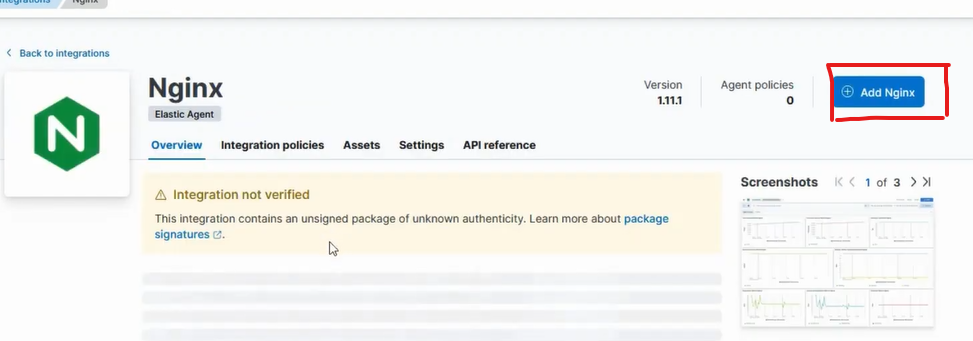

Presse Ajouter Nginx.

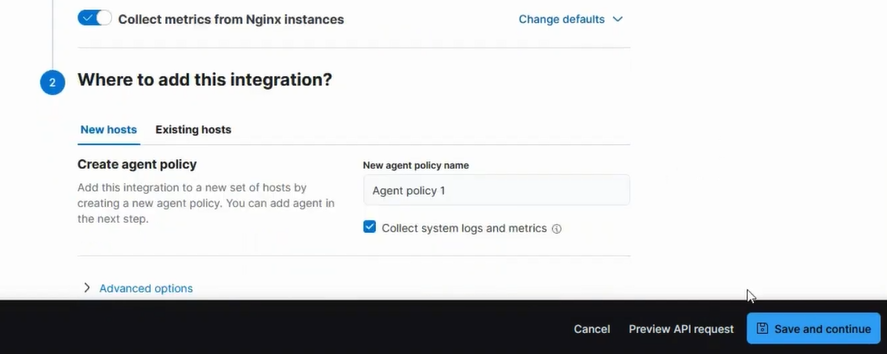

Faites défiler vers le bas pour Où ajouter cette intégration ?.

Choisir Nouveaux hôtes.

Presse Enregistrer et continuer.

Dans la fenêtre contextuelle, appuyez sur Enregistrer et déployer les modifications.

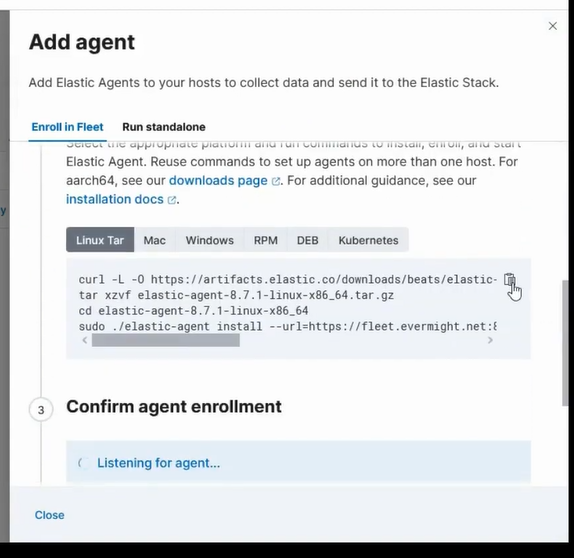

Presse Ajouter un agent.

Copiez les commandes ci-dessus pour installer un agent élastique et collez-les dans un nouveau fichier sur votre serveur Nginx. Ce nouveau fichier sera appelé ./install-agent.sh.

Si vous utilisez des certificats auto-signés, copiez-les Autorité de certification fichiers sur votre serveur Nginx. Ajoutez ensuite l'option --certificate-authorities=<path to ca>(et si vous avez des problèmes, essayez d'inclure le --fleet-server-es-ca=<path to ca>(également). Si vous utilisez des certificats signés publiquement, ignorez ces indicateurs.

Exécutez le ./install-agent.sh pour installer l'agent Elastic et répondre Oui lorsque vous êtes invité à procéder à l'installation.

Confirmer le succès sous Flotte > Agents.

Débogage

Si vous rencontrez des problèmes, vous pouvez trouver les journaux de l'agent élastique dans :

Linux:/opt/Elastic/Agent/data/elastic-agent-<id>/logs.

Fenêtres :C:\Program Files\Elastic\Agent\data\elastic-agent-*\logs\