Einführung

Code auf Github: Elasticsearch und Beats

Wir werden einrichten Auditbeat mit Elasticsearch und Kibana. Wenn Sie Elasticsearch und Kibana noch nicht eingerichtet haben, dann Befolgen Sie diese Anweisungen.

Dieses Video setzt voraus, dass Sie Öffentlich signierte Zertifikate. Wenn Sie Selbstsignierte Zertifikate, hier klicken Wird noch bekannt gegeben.

Anforderungen

Eine laufende Instanz von Elasticsearch und Kibana.

Eine Instanz eines anderen Ubuntu 20.04-Servers, auf dem ein beliebiger Dienst ausgeführt wird.

Schritte

Schritt 1 - Auditbeat herunterladen [01:12]

Führen Sie auf der Ubuntu-Maschine, auf der Auditbeat ausgeführt wird, diese Befehle aus, um Abhängigkeiten herunterzuladen:

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo gpg --dearmor -o /usr/share/keyrings/elasticsearch-keyring.gpg;

echo 'deb [signed-by=/usr/share/keyrings/elasticsearch-keyring.gpg] https://artifacts.elastic.co/packages/8.x/apt stable main' | sudo tee /etc/apt/sources.list.d/elastic-8.x.list;

sudo apt-get install -y apt-transport-https;

apt-get install -y auditbeat;

Schritt 2 - Auditbeat konfigurieren [02:14]

Bearbeiten Sie diese Felder für die /etc/auditbeat/auditbeat.yml

- module: system

state.period: 2m

setup.dashboards.enabled: true

setup.kibana:

host: "https://<kibana-domain>:<kibana-port>"

output.elasticsearch:

hosts: ["<elasticsearch-domain>:<elasticsearch-port>"]

protocol: "https"

username: "elastic"

password: "<your elastic password>"

Die fertige Datei auditbeat.yml finden Sie hier

WICHTIG: Wir verwenden den Elastic-Superuser für die Ersteinrichtung und Konfiguration. Wir werden die Berechtigungen später herabstufen.

Testen Sie dann Ihre Konfiguration mit diesen Befehlen:

/usr/share/auditbeat/bin/auditbeat test config -c /etc/auditbeat/auditbeat.yml --path.data /var/lib/auditbeat --path.home /usr/share/auditbeat

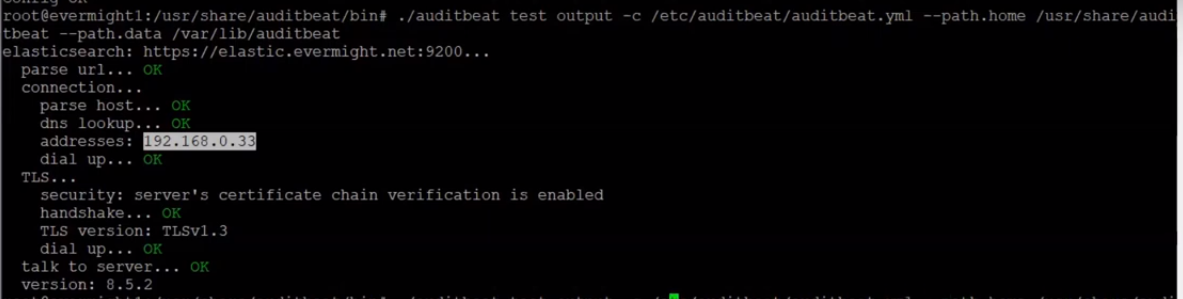

/usr/share/auditbeat/bin/auditbeat test output -c /etc/auditbeat/auditbeat.yml --path.data /var/lib/auditbeat --path.home /usr/share/auditbeat

Sie sollten ungefähr Folgendes sehen:

Überprüfen der Auditbeat-Konfiguration

Überprüfen der Auditbeat-Konfiguration

Schritt 3 - Auditbeat einrichten [10:22]

Führen Sie nun diesen Befehl aus, um Auditbeat-Datenströme und -Ansichten in Elasticsearch und Kibana einzurichten:

/usr/share/auditbeat/bin/auditbeat setup -c /etc/auditbeat/auditbeat.yml --path.data /var/lib/auditbeat --path.home /usr/share/auditbeat

Sobald der Befehl abgeschlossen ist, gehen Sie zu Kibana Speisekarte und besuchen Armaturenbrett um viele vorgefertigte Dashboards anzuzeigen.

Schritt 4 - Einen veröffentlichenden Benutzer erstellen [11:42]

Rolle erstellen

Gehen Sie in Kibana zu Stapelverwaltung > Rollen > Rolle erstellen. Füllen Sie dann diese Felder aus:

Role name: auditbeat-publisher

Cluster privileges: monitor, read_ilm

Indices: auditbeat-*

Privileges: create_doc

Benutzer erstellen

Gehen Sie in Kibana zu Stapelverwaltung > Benutzer > Benutzer erstellen. Füllen Sie dann diese Felder aus:

Username: auditbeat-publisher

Full name: auditbeat-publisher

Email address: anything@anything.com

Password: anything

Roles: auditbeat-publisher, editor

API-Schlüssel für Benutzer erstellen

Gehen Sie in Kibana zu Entwicklertools > Konsole. Führen Sie dann diesen Befehl aus:

POST /_security/api_key/grant

{

"grant_type": "password",

"username": "auditbeat-publisher",

"password": "anything",

"api_key": {

"name": "auditbeat-publisher"

}

}

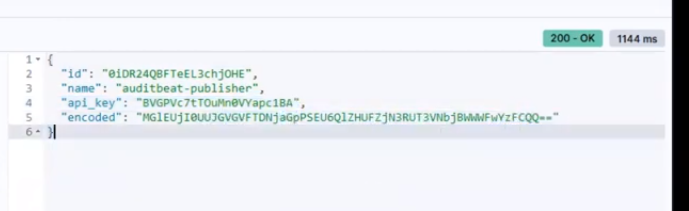

Dies sollte zu einem Ergebnis wie diesem führen:

Auditbeat-Benutzertoken

Auditbeat-Benutzertoken

Bearbeiten Sie die /etc/auditbeat/auditbeat.yml durch Auskommentieren der elastic Benutzername und Passwort und die Aktivierung der api_key ungefähr so:

output.elasticsearch:

...etc...

api_key: "${ES_API_KEY}"

#username: "elastic"

#password: ""

...etc...

Wir verwenden den Auditbeat-Keystore, um Geheimnisse für die Laufzeit zu laden. Führen Sie nun diesen Befehl aus, um die ES_API_KEY Schlüsselspeichervariable:

/usr/share/auditbeat/bin/auditbeat keystore add ES_API_KEY -c /etc/auditbeat/auditbeat.yml --path.data /var/lib/auditbeat --path.home /usr/share/auditbeat

Presse eingeben und wenn Sie dazu aufgefordert werden, fügen Sie <id>:<api_key> wo die <id> und die <api_key> sind die Werte aus der Benutzertoken-Antwort, die Sie zuvor erhalten haben.

Schritt 5 - Auditbeat ausführen [19:22]

systemctl enable auditbeat.service;

systemctl start auditbeat.service;

In Kürze sollten Sie in Kibana Ergebnisse sehen, entweder Entdecken, Beobachtbarkeit, Stapelverwaltung > Indexverwaltung > Datenstrom, Dashboard > Wählen Sie ein Auditbeat-Dashboard aus.