Introducción

Código en Github: Elasticsearch y Beats

Este tutorial es una continuación de Packetbeat con Elasticsearch Parte 1: Instalación y protección.

En este tutorial, configuraremos alertas en Kibana y usaremos Logstash para enviarle alertas por correo electrónico.

Requisitos

Recursos de Packetbeat con Elasticsearch Parte 1: Instalación y protección.

Pasos

Paso 1 - Definir las reglas [02:30]

Primero, confirme que tiene información sobre el uso de la red en su sistema o cualquier otro registro de interés que desee utilizar para crear alertas y reglas.

Paso 2: Configurar Kibana [08:00]

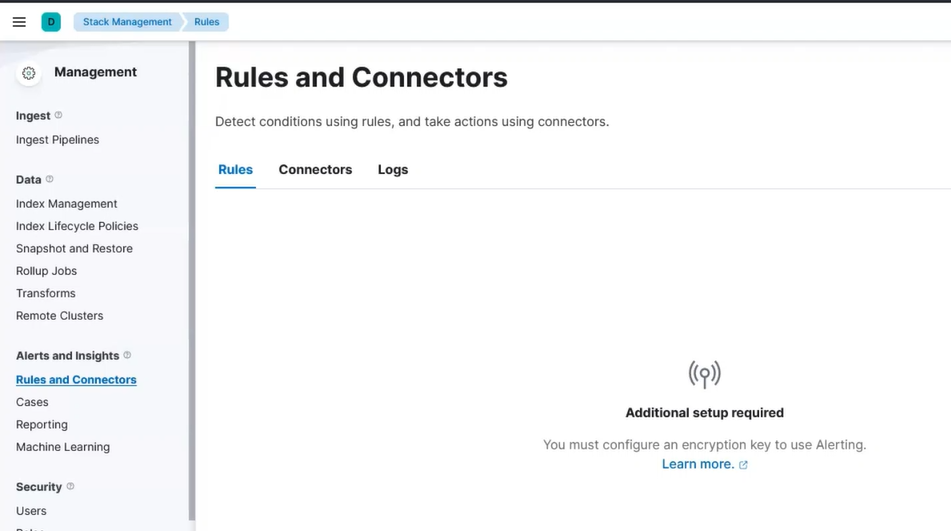

Ve a Kibana en el Gestión de pilas > Reglas y conectores. Si ves Crea tu primera regla, entonces omite este paso. Si ves Se requiere configuración adicional, luego continúe con este paso.

Configuración de alertas de Kibana

Configuración de alertas de Kibana

Vaya a la ventana del shell de su servidor Kibana y escriba:

/usr/share/kibana/bin/kibana-keystore add xpack.encryptedSavedObjects.encryptionKey

Cuando se le solicite, pegue un secreto que tenga al menos 32 caracteres de longitud.

Luego reinicia kibana:

systemctl restart kibana

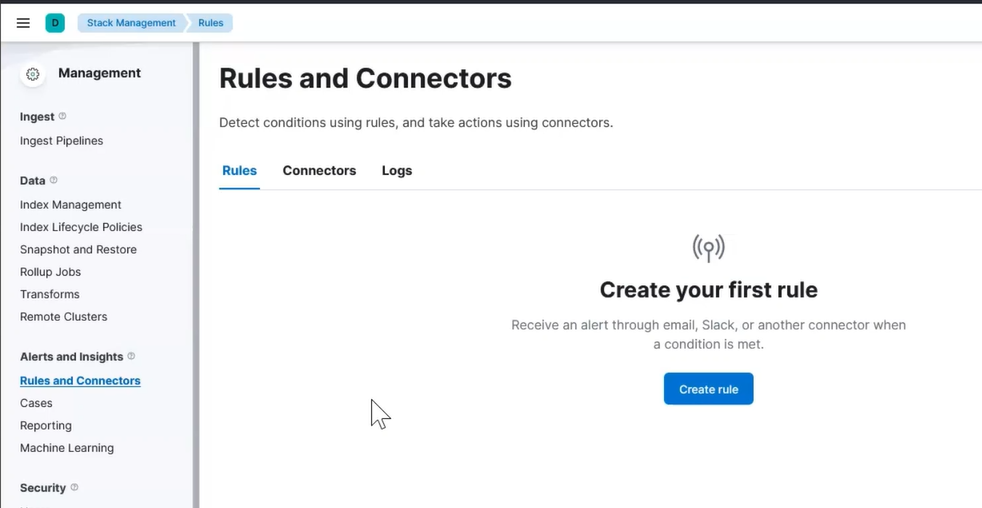

Visita Kibana nuevamente en tu navegador y visita Gestión de pilas > Reglas y conectores. Ahora deberías poder crear tu primera regla.

Primera regla de alerta de Kibana

Primera regla de alerta de Kibana

Paso 3 - Regla de configuración [11:40]

Crearemos una regla simple para detectar cualquier intento fallido de inicio de sesión ssh.

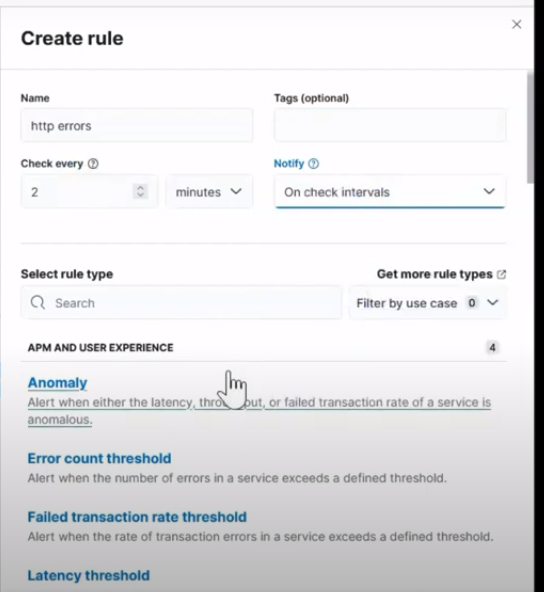

Haga clic en Crear regla y luego rellena los campos iniciales:

Name: http errors

Check every: 2 minute

Notify: On check intervals

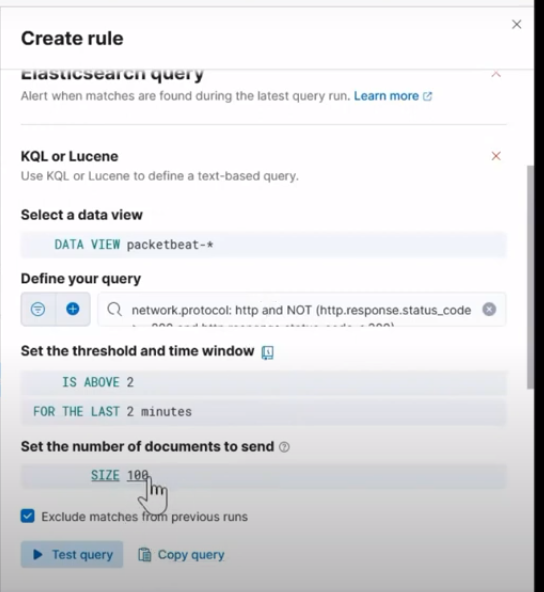

Para el Tipo de regla, seleccionar Consulta de Elasticsearch > KQL o Lucene como se muestra en esta imagen:

Creación de un tipo de regla

Creación de un tipo de regla

Luego define tu consulta como se muestra en esta imagen:

Creación de una consulta de reglas

Creación de una consulta de reglas

El define tu consulta es network.protocol: http and NOT (http.response.status_code >= 200 and http.response.status_code < 300)

Establezca el umbral y ventana de tiempo a IS ABOVE = 2, FOR THE LAST = 2 minute

Para probar la regla, ejecute la URL de la IP del servidor en un navegador para que se active. Presione ahorrar.

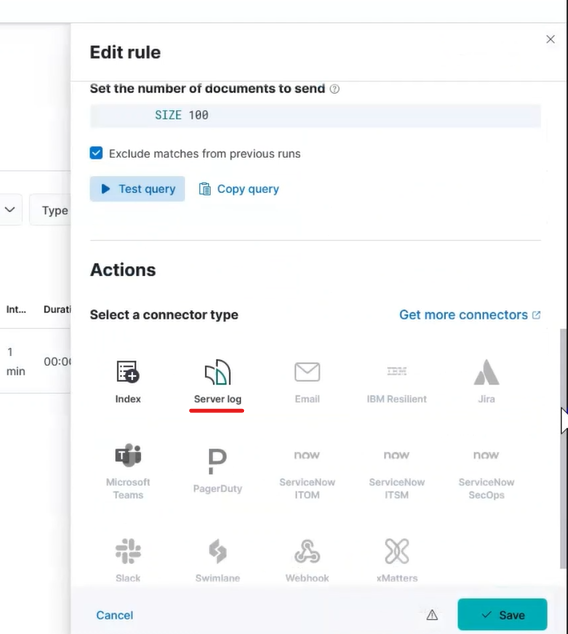

Paso 4 - Preparar mensaje de alerta por correo electrónico - Crear conector de registro del servidor [15:20]

Queremos enviar las alertas a una ubicación diferente para que Logstash pueda enviar alertas por correo electrónico en nuestro nombre.

Haga clic en Conectores y elige Registros del servidor.

Registro del servidor de alertas de Kibana

Registro del servidor de alertas de Kibana

Haga clic Crear un conector y escribe algo significativo para Nombre del conector en la ventana emergente.

Establezca el Nivel A cualquier cosa que refleje lo que consideras que es la alerta. Puedes usarlo como una forma útil de indicarle a Logstash cómo filtrar y transformar los mensajes.

Si lo desea, edite el Mensaje. El Mensaje El campo es lo que se enviará por correo electrónico.

Prensa ahorrar.

Después de unos minutos, vaya a su servidor Kibana y confirme que los mensajes aparecen en /var/log/kibana.log.

Paso 5: Enviar correos electrónicos con Logstash [20:16]

Vaya a su servidor Kibana e instale Logstash con este comando:

sudo apt-get install -y logstash

Descargue este archivo logstash:Archivo Logstash para alertas por correo electrónico

Puedes colocar este archivo donde quieras. Por ahora, asumiremos que lo colocaste en /root/logstash.conf.

En la etapa de salida, complete los valores apropiados para la conexión de correo electrónico.

Ejecutar Logstash [27:56]

Para ejecutar logstash y comenzar a enviar correos electrónicos a medida que ocurren, escriba este comando:

/usr/share/logstash/bin/logstash -f /root/logstash.conf