Introduction

Code sur Github: Elasticsearch et Beats

Ce tutoriel est la suite de Auditbeat avec Elasticsearch Partie 1 Installation et sécurisation.

Dans ce tutoriel, nous allons configurer des alertes dans Kibana et utiliser Logstash pour vous envoyer des alertes par e-mail.

Exigences

Ressources de Auditbeat avec Elasticsearch Partie 1 Installation et sécurisation.

Mesures

Étape 1 – Décider des règles [01:05]

Tout d'abord, vérifiez que vous disposez d'informations sur l'activité du système ou des utilisateurs, ou de tout autre enregistrement pertinent pour la création d'alertes et de règles.

Étape 2 - Configurer Kibana [08:16]

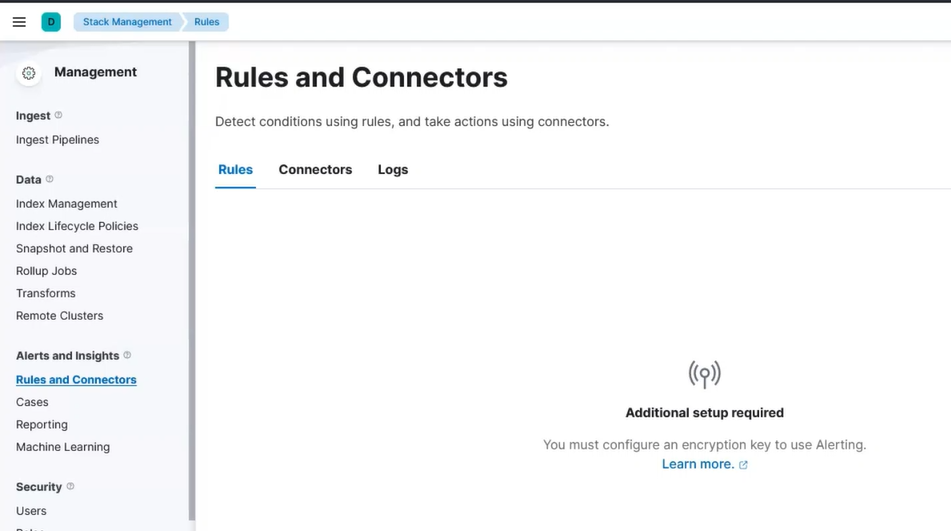

Allez à Kibana dans le Gestion de la pile > Règles et connecteurs. Si vous voyez Créez votre première règle, alors ignorer cette étape. Si vous voyez Configuration supplémentaire requise, puis continuez avec cette étape.

Configuration des alertes Kibana

Configuration des alertes Kibana

Accédez à la fenêtre shell de votre serveur Kibana et tapez :

/usr/share/kibana/bin/kibana-keystore add xpack.encryptedSavedObjects.encryptionKey

Lorsque vous y êtes invité, collez un secret d'au moins 32 caractères.

Puis redémarrez Kibana :

systemctl restart kibana

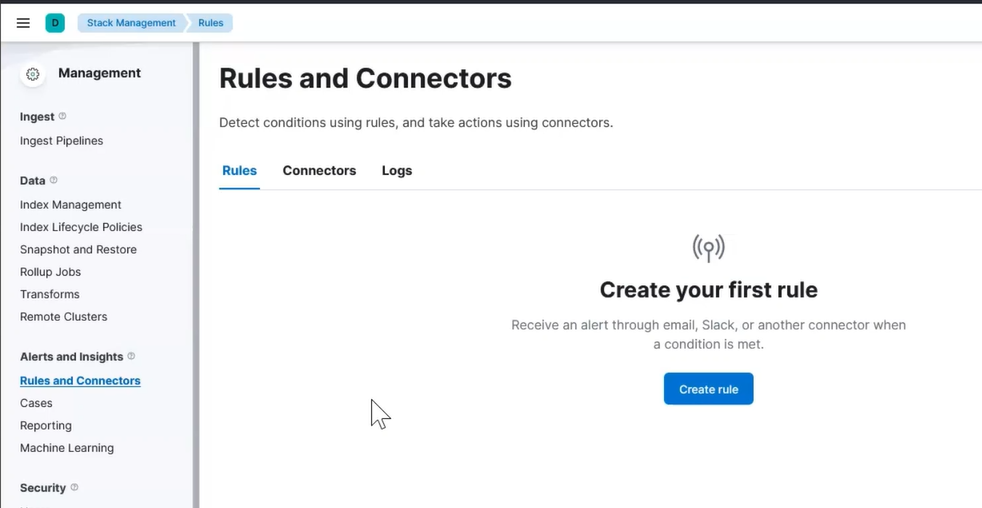

Visitez à nouveau Kibana dans votre navigateur et visitez Gestion de la pile > Règles et connecteurs. Vous devriez maintenant être autorisé à créer votre première règle.

Première règle d'alerte Kibana

Première règle d'alerte Kibana

Étape 3 - Règle de configuration [11:40]

Nous allons créer une règle simple pour détecter toute tentative de connexion SSH échouée.

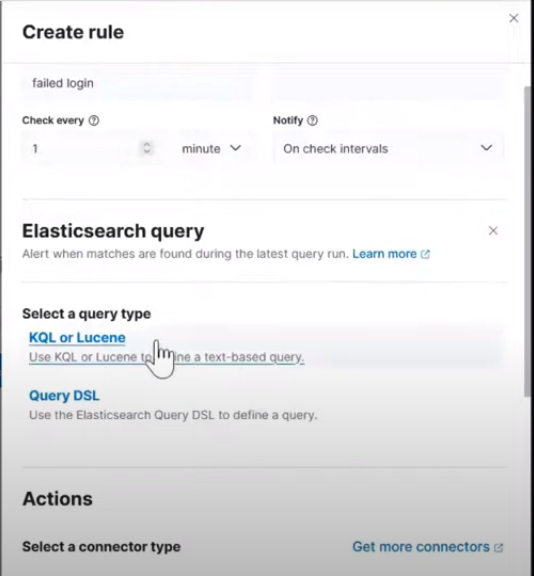

Cliquez sur Créer une règle et remplissez ensuite les champs initiaux :

Name: failed login

Check every: 1 minute

Notify: On check intervals

Pour le Type de règle, sélectionner Requête Elasticsearch > KQL ou Lucene comme le montre cette image :

Création d'un type de règle

Création d'un type de règle

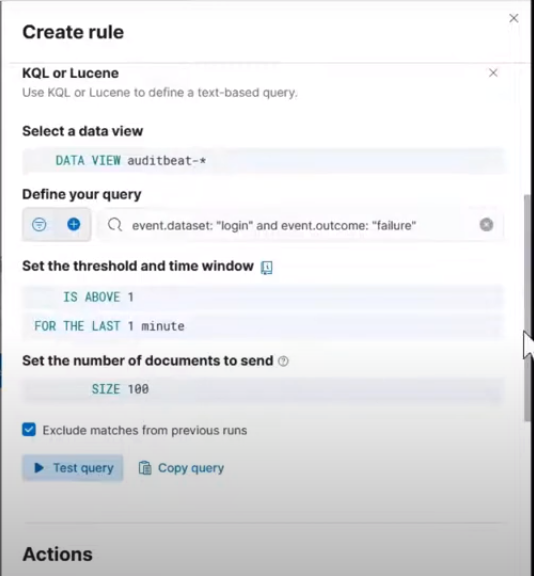

Définissez ensuite votre requête comme indiqué dans cette image :

Création d'une requête de règle

Création d'une requête de règle

Le définissez votre requête est event.dataset: "login" and event.outcome: "failure"

Définir le seuil et fenêtre temporelle à IS ABOVE = 1, FOR THE LAST = 1 minute

Pour tester la règle, connectez-vous à votre serveur/machine SSH et saisissez un mot de passe incorrect afin de déclencher la règle. Appuyez sur sauvegarder.

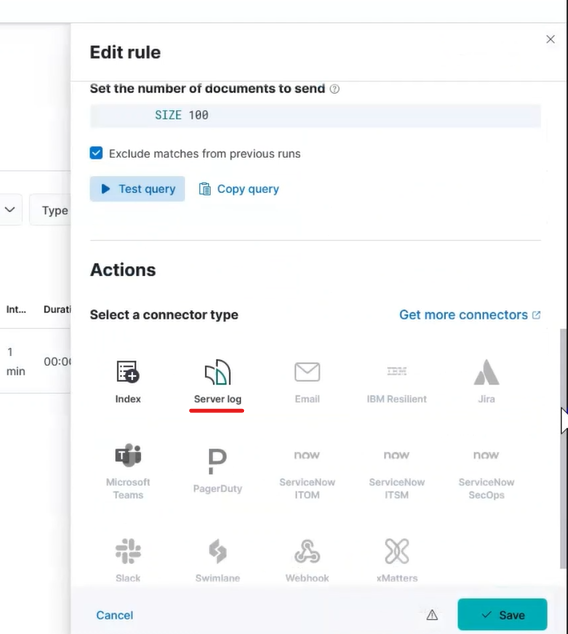

Étape 4 - Préparer un message d'alerte par e-mail - Créer un connecteur de journal de serveur [14:40]

Nous souhaitons envoyer les alertes vers un emplacement différent afin que Logstash puisse envoyer des alertes par courrier électronique en notre nom.

Cliquez sur Connecteurs et choisissez Journaux du serveur.

Journal du serveur d'alerte Kibana

Journal du serveur d'alerte Kibana

Cliquez Créer un connecteur et tapez quelque chose de significatif pour Nom du connecteur dans le pop-up.

Réglez le Niveau à tout ce qui reflète ce que vous considérez comme l'alerte. Vous pouvez l'utiliser pour indiquer à Logstash comment filtrer et transformer les messages.

Si vous le souhaitez, modifiez le Message. Le Message le champ est ce qui sera livré par e-mail.

Presse sauvegarder.

Après quelques minutes, accédez à votre serveur Kibana et confirmez que les messages apparaissent dans /var/log/kibana.log.

Étape 5 – Envoyer des e-mails avec Logstash [18:41]

Accédez à votre serveur Kibana et installez Logstash avec cette commande :

sudo apt-get install -y logstash

Téléchargez ce fichier logstash :Fichier Logstash pour les alertes par e-mail

Vous pouvez placer ce fichier où vous le souhaitez. Pour l'instant, nous supposerons que vous l'avez placé dans /root/logstash.conf.

Dans l’étape de sortie, remplissez les valeurs appropriées pour la connexion par courrier électronique.

Pour exécuter logstash et commencer à envoyer des e-mails au fur et à mesure, tapez cette commande :

/usr/share/logstash/bin/logstash -f /root/logstash.conf

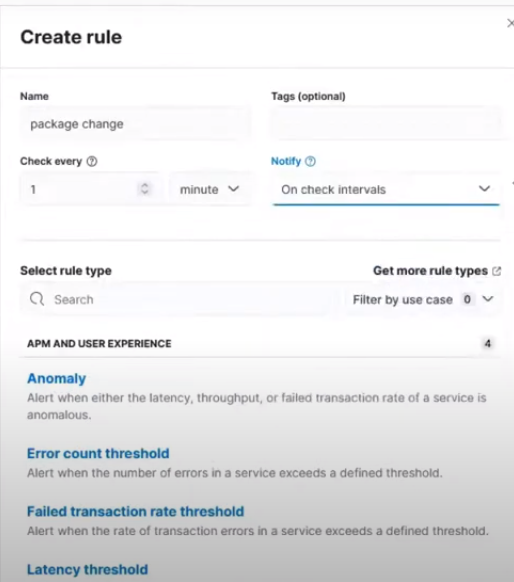

Étape 6 – Configurer une autre règle [24:18]

Nous allons créer une autre règle pour détecter s'il y a des changements de package sur l'un des serveurs.

Cliquez sur Créer une règle et remplissez ensuite les champs initiaux :

Name: package change

Check every: 1 minute

Notify: On check intervals

Pour le Type de règle, sélectionner Requête Elasticsearch > KQL ou Lucene comme le montre cette image :

Création d'un type de règle

Création d'un type de règle

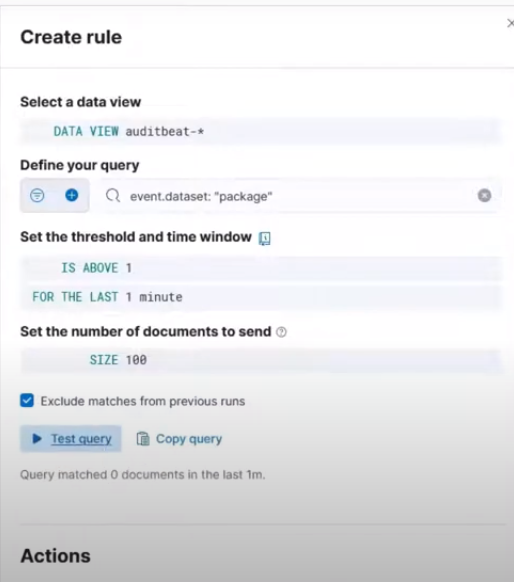

Définissez ensuite votre requête comme indiqué dans cette image :

Création d'une requête de règle

Création d'une requête de règle

Le définissez votre requête est event.dataset: "package"

Définir le seuil et fenêtre temporelle à IS ABOVE = 1, FOR THE LAST = 1 minute

Presse sauvegarder.

Testez la règle en installant n'importe quel package sur l'un des serveurs. par exemple, installez Apache2

apt-get install apache2