Introduction

Code sur Github: Elasticsearch et Beats

Nous allons installer Auditbeat avec Elasticsearch et Kibana. Si vous n'avez pas encore configuré Elasticsearch et Kibana,suivez ces instructions.

Cette vidéo suppose que vous utilisez Certificats signés publiquement. Si vous utilisez Certificats auto-signés, va ici À déterminer.

Exigences

Une instance en cours d'exécution d'Elasticsearch et de Kibana.

Une instance d’un autre serveur Ubuntu 20.04 exécutant n’importe quel type de service.

Mesures

Étape 1 - Télécharger Auditbeat [01:12]

Sur la machine Ubuntu qui exécutera auditbeat, exécutez ces commandes pour télécharger les dépendances :

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo gpg --dearmor -o /usr/share/keyrings/elasticsearch-keyring.gpg;

echo 'deb [signed-by=/usr/share/keyrings/elasticsearch-keyring.gpg] https://artifacts.elastic.co/packages/8.x/apt stable main' | sudo tee /etc/apt/sources.list.d/elastic-8.x.list;

sudo apt-get install -y apt-transport-https;

apt-get install -y auditbeat;

Étape 2 - Configurer Auditbeat [02:14]

Modifiez ces champs pour le /etc/auditbeat/auditbeat.yml

- module: system

state.period: 2m

setup.dashboards.enabled: true

setup.kibana:

host: "https://<kibana-domain>:<kibana-port>"

output.elasticsearch:

hosts: ["<elasticsearch-domain>:<elasticsearch-port>"]

protocol: "https"

username: "elastic"

password: "<your elastic password>"

Le fichier auditbeat.yml complété peut être trouvé ici

IMPORTANT : nous utilisons le superutilisateur Elastic pour la configuration initiale. Nous rétrograderons ces privilèges ultérieurement.

Testez ensuite votre configuration avec ces commandes :

/usr/share/auditbeat/bin/auditbeat test config -c /etc/auditbeat/auditbeat.yml --path.data /var/lib/auditbeat --path.home /usr/share/auditbeat

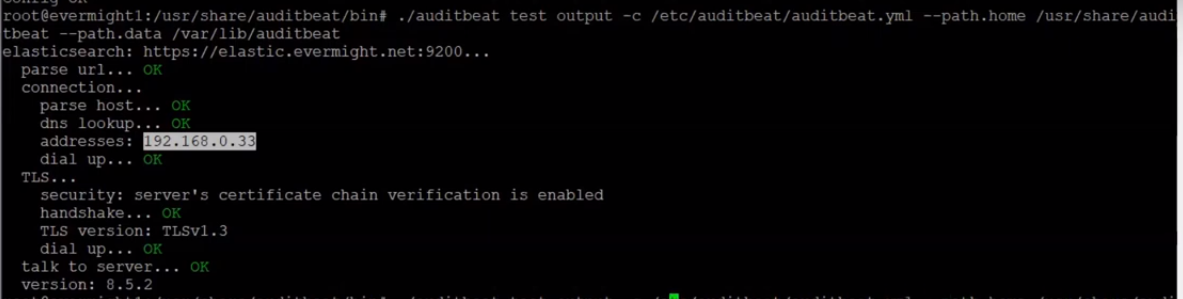

/usr/share/auditbeat/bin/auditbeat test output -c /etc/auditbeat/auditbeat.yml --path.data /var/lib/auditbeat --path.home /usr/share/auditbeat

Vous devriez voir quelque chose comme ceci :

Vérifier la configuration d'auditbeat

Vérifier la configuration d'auditbeat

Étape 3 - Configuration d'Auditbeat [10:22]

Exécutez maintenant cette commande pour configurer les flux de données et les vues Auditbeat dans Elasticsearch et Kibana :

/usr/share/auditbeat/bin/auditbeat setup -c /etc/auditbeat/auditbeat.yml --path.data /var/lib/auditbeat --path.home /usr/share/auditbeat

Une fois la commande terminée, allez sur Kibana Menu et visiter Tableau de bord pour voir de nombreux tableaux de bord pré-fabriqués.

Étape 4 - Créer un utilisateur de publication [11:42]

Créer un rôle

À Kibana, allez à Gestion de la pile > Rôles > Créer un rôle. Remplissez ensuite ces champs :

Role name: auditbeat-publisher

Cluster privileges: monitor, read_ilm

Indices: auditbeat-*

Privileges: create_doc

Créer un utilisateur

À Kibana, allez à Gestion de la pile > Utilisateurs > Créer un utilisateur. Remplissez ensuite ces champs :

Username: auditbeat-publisher

Full name: auditbeat-publisher

Email address: anything@anything.com

Password: anything

Roles: auditbeat-publisher, editor

Créer une clé API pour l'utilisateur

À Kibana, allez à Outils de développement > Console. Exécutez ensuite cette commande :

POST /_security/api_key/grant

{

"grant_type": "password",

"username": "auditbeat-publisher",

"password": "anything",

"api_key": {

"name": "auditbeat-publisher"

}

}

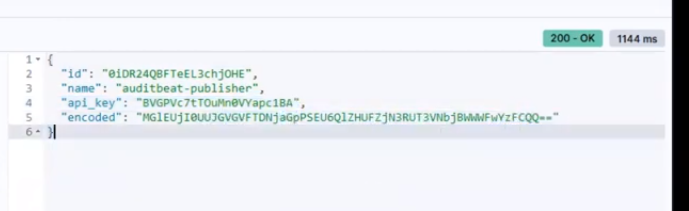

Cela devrait produire un résultat comme :

Jeton utilisateur Auditbeat

Jeton utilisateur Auditbeat

Modifier le /etc/auditbeat/auditbeat.yml en commentant le elastic nom d'utilisateur et mot de passe et activation du api_key comme ça:

output.elasticsearch:

...etc...

api_key: "${ES_API_KEY}"

#username: "elastic"

#password: ""

...etc...

Nous utiliserons le keystore Auditbeat pour charger les secrets à l'exécution. Exécutez maintenant cette commande pour définir ES_API_KEY variable de magasin de clés :

/usr/share/auditbeat/bin/auditbeat keystore add ES_API_KEY -c /etc/auditbeat/auditbeat.yml --path.data /var/lib/auditbeat --path.home /usr/share/auditbeat

Presse entrer et lorsque vous y êtes invité, collez <id>:<api_key> où le <id> et le <api_key> sont les valeurs de la réponse du jeton utilisateur que vous avez obtenue précédemment.

Étape 5 - Exécuter Auditbeat [19:22]

systemctl enable auditbeat.service;

systemctl start auditbeat.service;

Dans un instant, vous devriez commencer à voir des résultats dans Kibana dans l'un ou l'autre Découvrir, Observabilité, Gestion de la pile > Gestion des index > Flux de données, Tableau de bord > Sélectionnez un tableau de bord Auditbeat.